Тестирование на проникновение – важная составляющая обеспечения информационной безопасности в современном цифровом мире. Эта методика, известная также как пентестинг, представляет собой процесс активного анализа систем и сетей с целью выявления уязвимостей и потенциальных угроз. Стремительное развитие информационных технологий и постоянно меняющиеся методы атак делают тестирование на проникновение важным инструментом для организаций, стремящихся защитить свои цифровые активы и данные.

В данной статье мы рассмотрим суть и назначение тестирования на проникновение, область его применения, ключевые принципы и методики, используемые в этом процессе. Мы также изучим различные инструменты и технологии, используемые для проведения пентестов, и разновидности этой методологии. Научившись понимать и применять тестирование на проникновение, организации смогут более эффективно защищать свою информацию и быть на шаг впереди потенциальных киберугроз.

- Общие сведения

- Назначение

- Область применения

- Кто проводит Pentesting

- Типы и виды пентестеров

- Виды по роли

- По отношению к инфраструктуре компании

- По технической специализации

- Виды тестов на проникновение

- Белый ящик

- Черный ящик

- Слепое и двойное слепое

- Инструменты для пентеста

- Kali Linux

- Metasploit

- Nmap

- Nessus

- Wireshark

- Aircrack-ng

- Как часто нужно проводить такое тестирование

- Какие существуют методики тестирования на проникновение

- OSSTMM

- NIST SP800-115

- OWASP

- ISSAF

- PTES

- Заключение

Общие сведения

Пентест, или тестирование на проникновение, представляет собой набор мероприятий, которые создают сценарий, имитирующий реальную атаку на информационную систему или приложение. Основная цель пентестера заключается в оценке уровня защищенности системы путем выявления потенциальных уязвимостей и оценки их возможных последствий. В процессе пентеста специалисты могут попытаться проникнуть в систему или получить контроль над конфиденциальными данными, действуя так, как это мог бы сделать злоумышленник.

Название «pentest» происходит от «penetration testing», что переводится как «тестирование на проникновение». Понятие «проникновение» здесь относится к получению несанкционированного доступа к системе, и не имеет отношения к «тесту ручки» или аналогичным искаженным интерпретациям.

В процессе тестирования безопасности специалисты ищут и анализируют потенциальные уязвимости, которые могут привести к нарушению нормальной работы системы или предоставлению злоумышленникам доступа к конфиденциальным данным. Они также действуют с точки зрения реального атакующего, используя различные методы и сценарии, чтобы имитировать возможные способы взлома системы.

Назначение

Зачем нужны тесты на проникновение? Тестирование на проникновение, или пентестинг, является неотъемлемой частью аудита информационной безопасности. В ходе такого аудита проводится анализ множества организационных и технических мер, направленных на обеспечение безопасности информации.

Это включает в себя проверку настроек систем защиты, выявление уязвимостей в программном обеспечении, включая прошивки оборудования, системное ПО и пользовательские приложения. Кроме того, оценивается реакция сотрудников на типичные уловки, такие как таргетированный фишинг, и иногда проверяется физический доступ несанкционированных лиц. Все эти проверки помогают выявить слабые места в системе информационной безопасности организации.

Проведение внешнего тестирования на проникновение приносит пользу в двух аспектах. Во-первых, оно позволяет компаниям избежать потерь как в финансовом, так и в репутационном плане, предоставляя независимую оценку и улучшая общую безопасность. Эта услуга особенно ценна для организаций, которые уже сталкивались с инцидентами в области информационной безопасности.

Во-вторых, некоторые виды деятельности подлежат соблюдению определенных стандартов безопасности и законодательных требований. Например, с 2006 года все российские компании, работающие с международной платежной сетью VisaNet, обязаны соответствовать стандарту PCI DSS, который включает в себя регулярные тесты на проникновение.

Для отечественных провайдеров виртуальных серверов и разработчиков ПО с изоляцией кода в виртуальной среде также предусмотрены требования в виде сертификации по ГОСТ Р 56938-2016 «Защита информации при использовании технологий виртуализации».

Каждый год появляется все больше нормативов и требований, которые обязывают проводить тестирование на проникновение. В настоящее время существует обширный набор специфических требований для компаний разных профилей, многие из которых могут быть выполнены формально. Независимая экспертиза помогает выявить и исправить подобные недостатки.

Область применения

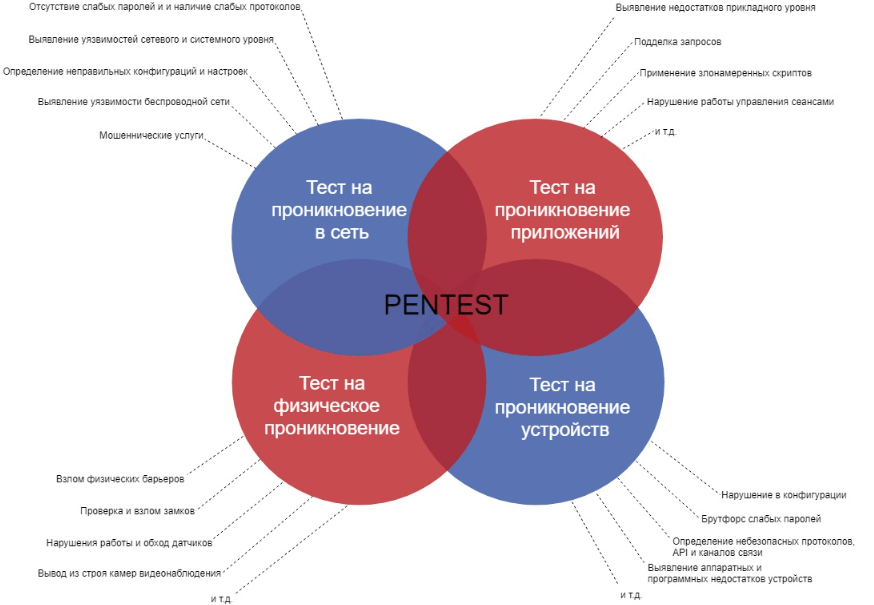

Тестирование на проникновение, или пентестинг, охватывает различные аспекты и включает в себя следующие элементы:

- Сети: Пентестеры исследуют сетевую инфраструктуру, ищут слабые точки, неправильно настроенные протоколы и другие уязвимости в процессе передачи и получения данных. Они также могут анализировать пароли и другие потенциальные точки входа для несанкционированного доступа в сеть.

- Приложения и программное обеспечение: Пентестеры анализируют локальные и сетевые приложения, а также веб-сайты. Они могут выполнять действия, такие как подделка запросов, попытки получить доступ к базам данных, внедрение вредоносных скриптов и манипуляции с сеансами. Целью является проверка безопасности приложений, и эти действия обычно выполняются до массового внедрения системы.

- Устройства: Пентестеры находят программные и аппаратные уязвимости в устройствах и анализируют слабые места в сети, к которой они подключены. Они могут попытаться получить доступ к устройствам с использованием методов, таких как брутфорс паролей.

- Физические системы: В этом случае пентестеры могут проверить физическую безопасность, например, дата-центра или охраняемых помещений. Они могут попытаться взломать замки, обойти системы видеонаблюдения и датчики.

- Человеческий фактор: Пентестеры также могут оценить, насколько уязвимы сотрудники компании перед социальным инжинирингом и провокациями со стороны злоумышленников, могут ли они случайно или умышленно нарушить безопасность системы.

Кто проводит Pentesting

Обычно пентест выполняется сторонней организацией, чтобы исключить возможность сговора с внутренними сотрудниками и гарантировать надежность результатов. Процесс тестирования на проникновение имитирует реальную хакерскую атаку и включает следующие этапы:

- Сбор информации о цели атаки.

- Применение социального инжиниринга для попыток обмана сотрудников.

- Определение потенциальных точек входа в сеть и систему.

- Обнаружение и использование уязвимостей в безопасности.

- Повышение привилегий в атакуемой системе.

- Подготовка подробного отчета о проведенных тестах и предоставление рекомендаций по устранению обнаруженных уязвимостей.

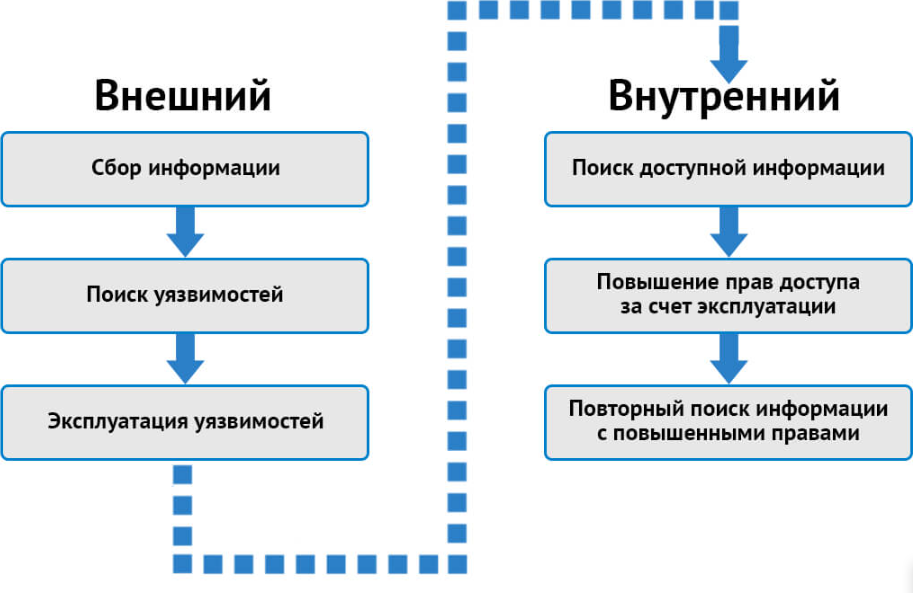

Обычно начальный этап тестирования направлен на анализ внешней сети, а затем анализируются внутренние сервисы.

Пентесты включают в себя как автоматизированные процедуры, которые ускоряют процесс и позволяют выявить типовые проблемы, такие как известные уязвимости и открытые порты, так и ручное тестирование, которое требует профессионального опыта и помогает выявить реальные проблемы, которые могли быть упущены при автоматизированной проверке.

Иногда руководители могут попытаться заменить полноценный пентест использованием сканеров уязвимостей, но это требует специальной квалификации для настройки сканеров и верификации результатов экспертами, чтобы избежать ложных срабатываний. В противном случае результаты сканирования могут быть неполными и вводить в заблуждение относительно уровня безопасности.

Поэтому после автоматизированных проверок часто проводится ручное тестирование, основанное на опыте специалистов, для выявления реальных уязвимостей из списка обнаруженных проблем.

В конечном итоге, после проведения всех тестов, составляется подробный отчет с рекомендациями по устранению обнаруженных уязвимостей, и системе присваивается класс защищенности в соответствии с оговоренными стандартами.

Типы и виды пентестеров

Существует несколько различных видов специалистов в области пентестинга, и это деление основано на характере самого процесса проведения пентеста. Давайте рассмотрим основные виды классификации этих специалистов.

Виды по роли

В контексте ролей в пентестинге, существуют два основных типа специалистов:

- Редтимеры (red teamers) — это атакующие специалисты, которые состоят в «красной команде». Их главная задача — имитировать реальные атаки на систему. Они стремятся проверить эффективность системы защиты и способность персонала обнаруживать и предотвращать несанкционированный доступ.

- Блютимеры (blue teamers) — это защищающие специалисты, которые действуют от имени «синей команды». Их задача заключается в обеспечении безопасности системы, укреплении ее защиты, предотвращении атак и реагировании на угрозы. В отличие от редтимеров, работа блютимеров является непрерывной, направленной на минимизацию потенциальных уязвимостей системы.

По отношению к инфраструктуре компании

В зависимости от их отношения к инфраструктуре компании, можно выделить два основных типа пентестеров:

- Внутренние пентестеры (internal penetration testers) — это специалисты по внутреннему тестированию на проникновение, которые работают непосредственно внутри организации. Их основная задача заключается в анализе безопасности внутренних систем компании. Они стремятся выявить уязвимости, связанные с доступом сотрудников, сетями и другими аспектами внутренней безопасности. Внутреннее тестирование проводится из-под учетной записи пользователя с обычными правами доступа, таким образом, имитируя действия сотрудника компании. Это важно, так как угрозой может быть не только внешний злоумышленник, но и внутренний сотрудник, который может нанести ущерб компании.

- Внешние пентестеры (external penetration testers) — это специалисты по внешнему тестированию на проникновение, которые проводят тестирование системы извне и не имеют прямого отношения к компании. Их цель — оценить безопасность системы с точки зрения внешнего атакующего, который не связан с организацией. Внешнее тестирование проводится из-под учетной записи атакующего «со стороны», то есть с позиции человека, не имеющего прямого доступа к системам компании. Основная задача таких специалистов — определить, можно ли получить доступ к системе удаленно, и, если возможно, то насколько глубоко. Этот тип пентеста обычно применяется к серверам и другому оборудованию, которое взаимодействует с внешним миром через интернет.

По технической специализации

Существует разделение пентестеров по их технической специализации:

- Специалисты по безопасности приложений занимаются обнаружением уязвимостей, связанных с мобильными и веб-приложениями.

- Физические пентестеры стремятся проникнуть на объект заказчика оффлайн. Они могут использовать тактики, такие как подделка пропусков, представление в роли курьеров или соискателей, взаимодействие с охраной и персоналом. Главная цель физических пентестеров — проверить внутренние системы безопасности и уровень бдительности сотрудников.

- Эксперты по беспроводным сетям проводят исследования и тестирование уязвимостей, связанных с протоколами беспроводной связи. Они часто работают в пределах диапазона сети, чтобы определить потенциальные уязвимости.

- Аудиторы занимаются аудитом систем безопасности. Они проверяют соответствие систем нормативным актам, требованиям законодательства и внутренней политике компании, а также выявляют уязвимости и рекомендуют меры по улучшению безопасности.

Виды тестов на проникновение

Мы разобрались с ролями тех, кто проводит это тестирование, теперь настало время выяснить, какие существуют виды пентестов. В этом разделе мы рассмотрим основные из них, а также их преимущества и недостатки.

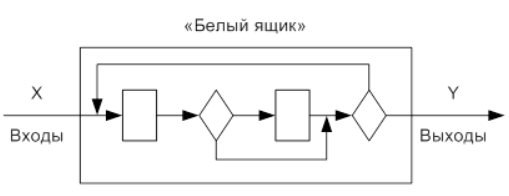

Белый ящик

Методика «Белый ящик» предполагает, что пентестер обладает предварительными знаниями о системе, которые могут быть предоставлены компанией, заказавшей тестирование. При проведении пентеста по этой методике, тестировщик учитывает предоставленные знания и действует, исходя из них. Это позволяет имитировать атаки от лиц, которые могли бы получить часть информации о системе.

Преимущества методики «Белый ящик» включают:

- Полный доступ к информации о системе. Пентестер имеет полное представление о системе, что позволяет ему провести более глубокий анализ и выявить потенциальные уязвимости.

- Тестирование на всех уровнях. Эта методика позволяет проводить тестирование на всех уровнях системы, включая приложения, сети и аппаратное обеспечение.

- Возможность оптимизации системы безопасности. Знание о системе позволяет пентестеру предложить оптимизацию системы безопасности для устранения выявленных уязвимостей.

Недостатки методики «Белый ящик» включают:

- Требуется полное участие заказчика. Эффективное проведение пентеста по этой методике требует активного взаимодействия с заказчиком, включая предоставление подробной информации о системе.

- Может занимать много времени. Из-за необходимости учета предоставленных данных и детального анализа системы, этот метод пентеста может занять больше времени.

- Высокие затраты на подготовку и реализацию. Подготовка и проведение пентеста «Белый ящик» могут потребовать дополнительных ресурсов и времени для обеспечения доступа к информации о системе.

Черный ящик

Методика «Черный ящик» характеризуется тем, что пентестер не обладает предварительной информацией о системе и действует, как если бы он был злоумышленником, впервые столкнувшимся с данной системой. При этом пентестер имеет доступ только к данным, которые находятся в открытом доступе. Эта методика часто используется реальными хакерами.

Преимущества методики «Черный ящик» включают:

- Эмуляция реальных условий атаки хакера. Пентестер действует подобно настоящему хакеру, что позволяет реалистично оценить, как система может справиться с реальной атакой.

- Оценка внешнего уровня защиты системы. Методика позволяет оценить, насколько хорошо система защищена с внешней стороны, как видима извне.

- Независимое и объективное тестирование. Пентестер, не имея предварительной информации, проводит тестирование независимо и объективно, что может выявить уязвимости, на которые система не была бы подготовлена.

Недостатки методики «Черный ящик» включают:

- Ограниченное понимание внутренней структуры системы. Пентестер не имеет доступа к деталям внутренней структуры системы, что может затруднить выявление некоторых уязвимостей.

- Риск упустить специфические уязвимости. Важные специфические уязвимости могут быть упущены из-за отсутствия информации о системе.

- Возможность ложных срабатываний без уязвимостей. При использовании этой методики могут возникать ситуации, когда пентестер обнаруживает проблемы, которые на самом деле не являются уязвимостями.

Слепое и двойное слепое

Слепое и двойное слепое тестирование — это формы пентестирования, которые обычно малоизвестны, и о них знают только немногие, включая 1-2 человека внутри компании, которые обязаны соблюдать строгую конфиденциальность. Эти виды тестирования также могут называться скрытым пентестированием.

Они предназначены для выявления уязвимостей, которые обычно сложно обнаружить с использованием более известных методов. Например, такие виды тестирования могут помочь определить, насколько эффективно атакующий сможет обойти систему безопасности.

Преимущества методов слепого и двойного слепого тестирования включают:

- Комбинирование преимуществ обоих подходов. Эти методы объединяют преимущества тестирования «белого ящика» и «черного ящика», что позволяет более полно исследовать систему.

- Возможность проверки системы с разных уровней доступа. Пентестеры могут проводить атаки с разных уровней, включая внутренний и внешний, что делает тестирование более всесторонним.

- Более реалистичное моделирование атак. Эти методы позволяют более точно моделировать реальные атаки, что помогает выявить уязвимости, которые могут быть упущены другими методами.

Недостатки методов слепого и двойного слепого тестирования включают:

- Возможное неполное понимание системы. Пентестерам может не хватать информации о системе, что может затруднить выявление некоторых уязвимостей.

- Затруднения с определением объема доступной информации. Сложно определить, какие данные доступны пентестеру и какие нет, что может усложнить процесс тестирования.

- Требуется дополнительное согласование и сотрудничество с клиентом. При проведении такого рода тестирования требуется более тесное взаимодействие с клиентом и дополнительное согласование для обеспечения безопасности и законности проведения тестирования.

Инструменты для пентеста

В этом разделе мы рассмотрим некоторые инструменты, которые помогают пентестерам в их работе.

Kali Linux

Kali Linux — это специализированная и легкая операционная система, которая является частью семейства Linux и предназначена для проведения пентестинга и деятельности «белых» хакеров. Она базируется на Debian Linux и поставляется с более чем 600 предустановленными программами и сервисами, предназначенными для проведения атак и поиска уязвимостей.

Важно отметить, что Kali Linux ограничивает доступ к репозиториям для скачивания программных пакетов с целью обеспечения безопасности. Однако пользователь может самостоятельно добавить необходимые репозитории при необходимости.

Metasploit

Metasploit — это проект в области информационной безопасности, включающий в себя набор программного обеспечения, который используется в целях проведения пентеста. Например, Metasploit Framework предоставляет инструменты для создания эксплойтов — программ, которые используют уязвимости в системе для проведения атаки.

С использованием Metasploit можно также анализировать уязвимости и создавать сигнатуры вирусов, которые представляют собой определенные характеристики или признаки реального вредоносного программного обеспечения. Это может быть полезно, например, при разработке антивирусных систем.

Nmap

Nmap — это программа для проведения сканирования сетей с возможностью анализа множества узлов. Она предоставляет информацию о состоянии устройств в сети и собирает о них данные, что может быть полезным для дальнейших действий, включая атаки. Nmap используется для сбора информации о сетевых устройствах, такую как статус портов, предоставляемые службы и операционные системы, работающие на этих устройствах.

Также существует графический интерфейс для Nmap, известный под названием Zenmap, который облегчает визуализацию и использование функционала программы.

Nessus

Nessus — это программа, предназначенная для автоматического обнаружения уязвимостей в системах и сетях. Она используется для выявления общих уязвимых мест в системах и сетях. Nessus обладает базой данных, которая регулярно обновляется каждую неделю, что позволяет программе быть почти всегда актуальной. Этот инструмент автоматизирует процесс поиска уязвимых участков в сети, что позволяет избежать ручного выполнения множества действий.

Wireshark

Wireshark — это программа, которая предназначена для анализа сетевого трафика. Она обладает знанием о структуре сетевых пакетов, которые передаются через различные сетевые протоколы, и способна декодировать их на составные части для чтения содержащейся в них информации. Если сетевой трафик не зашифрован, то с использованием Wireshark можно получить доступ к данным, передаваемым через сеть.

Aircrack-ng

Aircrack-ng — это программное средство, которое используется для обнаружения и захвата сетевого трафика в беспроводных сетях. Это помогает получить доступ к беспроводным адаптерам, проверить уровень безопасности и, при необходимости, перехватить информацию, передаваемую по беспроводной сети.

Как часто нужно проводить такое тестирование

Частота проведения тестирования на проникновение зависит от динамики в сфере информационных технологий и изменений в организации. В данной области происходят постоянные изменения, такие как обновления программного обеспечения, изменения в аппаратной части, добавление новых удаленных сервисов и привлечение новых сотрудников, а также изменения в структуре компании.

Эти изменения могут повлиять на уровень безопасности информационных систем, поэтому результаты предыдущих тестов на проникновение могут устареть и потребовать проведения новых.

Большинство отраслевых стандартов устанавливают минимальную частоту проведения пентестов. Например, стандарт PCI DSS требует проведения тестирования каждые полгода. Кроме того, тестирование на проникновение должно выполняться после любых существенных изменений в информационной технологической инфраструктуре.

Это могут быть изменения в топологии сети, переход на оборудование других производителей, миграция на новую операционную систему или внедрение облачных услуг. Все эти изменения могут создать новые потенциальные угрозы, что делает необходимым повторное тестирование.

Кроме того, важной частью тестирования на проникновение является проверка уровня осведомленности сотрудников об угрозах в области информационной безопасности. Это может включать в себя отправку фишинговых писем сотрудникам, исследование их реакции на подозрительные действия, посещение зараженных веб-сайтов и установку программ с троянами на служебные компьютеры.

Иногда злоумышленникам не требуется непосредственное взломать администраторский аккаунт, чтобы получить доступ к сети, так как они могут воспользоваться уязвимостями, созданными неправильными действиями обычных сотрудников. Поэтому обновление кадрового состава также может служить поводом для проведения повторного тестирования.

Каждый новый инцидент в области информационной безопасности также может быть поводом для проведения дополнительных проверок, хотя решение о необходимости проведения тестирования следует принимать после тщательного анализа конкретной ситуации. Важно различать случаи, когда имеют место новые векторы атаки, и случаи, связанные с нарушением внутренних правил и политик безопасности. В первом случае требуется новая экспертная оценка уровня безопасности, во втором — применение административных мер.

Статистика, такая как та, которую предоставляет FireEye за 2018 год, подчеркивает, что множество организаций повторно сталкиваются с атаками в течение определенного времени после инцидента, что подчеркивает важность регулярного тестирования и мониторинга информационной безопасности.

Какие существуют методики тестирования на проникновение

Существует несколько известных и авторитетных методик и стандартов для проведения тестирования на проникновение, которыми руководствуются профессиональные специалисты в области информационной безопасности. Вот пять из них: OSSTMM, NIST SP800-115, OWASP, ISSAF и PTES.

При проведении пентестов можно выбрать одну из этих методологий, но опытные компании-аудиторы часто применяют несколько из них одновременно. Выбор конкретной методологии зависит от потребностей конкретной организации, ее бизнес-процессов и требований в области информационной безопасности.

Давайте рассмотрим каждую из этих методологий более подробно:

OSSTMM

OSSTMM (The Open Source Security Testing Methodology Manual) — это один из наиболее популярных стандартов, разработанный Institute for Security and Open Methodologies (ISECOM). Этот стандарт является универсальным руководством для проведения тестирования на проникновение, и его применение может служить основой для таких испытаний.

Методология OSSTMM предлагает пять основных направлений для тестирования операционной безопасности:

- Безопасность человека. Это связано с оценкой безопасности, которая зависит от физического или психологического взаимодействия людей.

- Физическая безопасность. Здесь рассматривается безопасность материальных, не электронных элементов, работа которых включает физическое или электромеханическое воздействие.

- Беспроводная связь. Этот аспект охватывает безопасность всех беспроводных средств связи, включая Wi-Fi и инфракрасные устройства.

- Телекоммуникации. Это в основном связано с безопасностью в области телефонии и передачи служебной информации по телефонным линиям связи.

- Сети передачи данных. Здесь рассматривается безопасность как внутренних, так и внешних корпоративных сетей, интернет-подключений и сетевого оборудования.

OSSTMM предоставляет всесторонний подход к тестированию на проникновение, позволяя аудиторам учесть разнообразные аспекты безопасности при проведении испытаний.

NIST SP800-115

NIST SP800-115 — это часть NIST Special Publications 800 Series, которая представляет собой стандарт в области информационной безопасности, разработанный National Institute of Standards and Technology. Этот стандарт представляет собой техническое руководство, которое может быть применено для оценки уровня информационной безопасности организаций в различных сферах.

В разделе SP 800-115 данного стандарта подробно описаны технические аспекты оценки уровня информационной безопасности, процесс проведения тестирования на проникновение, а также представлены рекомендации по анализу полученных результатов и разработке мер по снижению рисков. Последняя версия данного документа уделяет особое внимание уменьшению уязвимостей перед кибератаками.

NIST SP800-115 является одной из обязательных методологий для проведения пентестов, и ее применяют профессиональные аудиторские компании для обеспечения безопасности информационных систем и данных организаций.

OWASP

OWASP (Open Web Application Security Project) — это открытое интернет-сообщество, которое предоставляет наиболее полную методологию для проведения тестирования безопасности веб-приложений, веб-сайтов и API. Документация, предоставляемая OWASP, является ценным ресурсом для любой ИТ-компании, которая стремится создать безопасное программное обеспечение.

Одним из ключевых преимуществ OWASP является то, что их методология охватывает тестирование на каждом этапе жизненного цикла разработки приложений: начиная с определения требований, проектирования и заканчивая разработкой, внедрением и поддержкой. При этом оцениваются не только сами приложения, но и технологии, процессы и даже человеческий фактор.

Еще одним важным преимуществом является то, что методологию OWASP могут успешно применять как специалисты по проведению тестирования на проникновение, так и веб-разработчики, что способствует обеспечению безопасности веб-приложений на всех этапах их жизненного цикла.

ISSAF

Information System Security Assessment Framework (ISSAF) был разработан Open Information Systems Security Group (OISSG). Этот документ охватывает множество аспектов, связанных с информационной безопасностью, и предоставляет подробные рекомендации по проведению тестирования на проникновение.

В ISSAF также приведены описания утилит, которые можно использовать для проведения пентеста, а также указания по их применению. Кроме того, методология подробно объясняет, какие результаты можно ожидать и при каких параметрах при проведении тестирования.

ISSAF считается довольно сложной и подробной методологией, которую можно адаптировать для оценки информационной безопасности практически любой организации. Каждый этап проведения тестирования в соответствии с ISSAF тщательно документируется, и предоставляются рекомендации по использованию конкретных инструментов на каждом из этих этапов.

PTES

Penetration Testing Methodologies and Standards (PTES) предоставляет рекомендации для проведения базового пентестирования, а также предлагает несколько расширенных вариантов тестирования, которые подходят для организаций с более высокими требованиями к информационной безопасности. Одним из основных преимуществ PTES является то, что он предоставляет подробное описание целей и ожиданий от проведения пентеста.

Основные этапы PTES включают в себя:

- Сбор информации (Intelligence Gathering). На этом этапе анализируются и собираются данные, необходимые для понимания среды и выявления потенциальных уязвимостей.

- Моделирование угроз. Здесь проводится анализ угроз и рисков, чтобы определить, какие атаки могут быть наиболее вероятными и разрушительными.

- Анализ уязвимостей. На этом этапе выявляются уязвимости в системе или приложении, которые могут использоваться злоумышленниками.

- Эксплуатация уязвимостей. Если уязвимости были выявлены, тестируются методы их эксплуатации для определения, насколько они могут представлять угрозу.

- Составление отчета. Завершая пентест, создается детальный отчет, включающий результаты, обнаруженные уязвимости и рекомендации по их устранению.

PTES также предоставляет руководство по выполнению повторного, или постэксплуатационного, тестирования, которое помогает оценить, насколько эффективно были закрыты обнаруженные уязвимости после предыдущего тестирования.

Заключение

В заключении статьи о тестировании на проникновение можно подытожить, что данная методика играет важную роль в обеспечении информационной безопасности организаций. Ее назначение заключается в выявлении уязвимостей и слабых мест в системах и сетях, чтобы предотвратить потенциальные атаки со стороны злоумышленников. Область применения тестирования на проникновение охватывает как физические, так и программные аспекты безопасности, а также включает в себя анализ человеческого фактора.

Принципы проведения тестирования на проникновение включают в себя имитацию реальных атак, оценку реакции системы на угрозы, и предоставление рекомендаций по устранению обнаруженных уязвимостей. Для достижения этих целей используются различные инструменты, такие как Kali Linux, Metasploit, Nmap, Nessus, Wireshark и Aircrack-ng, каждый из которых специализируется на определенных аспектах анализа безопасности.

Важно отметить, что существует несколько разновидностей тестирования на проникновение, включая белый, черный, слепое и двойное слепое тестирование, каждое из которых имеет свои особенности и преимущества. Независимо от выбранной методологии, тестирование на проникновение является важным инструментом для обеспечения защиты информации и обеспечения надежности сетей и систем.