Сетевые сервисы VPC предоставляют частные каналы для подключения VPC к частным или облачным службам на имеющейся платформе.

- Что это такоe

- Возможности

- Высокая производительность

- Быстрый запуск

- Удобство применения

- Высокая безопасность

- Какие задачи решает

- Гибкость в управлении связью VPC

- Повышение безопасности и изоляции

- Выбор правильного типа полосы пропускания

- Расширение своего центра обработки данных до облака

- Примеры реализации

- Создание выделенных сетей

- Размещение безопасных веб-служб

- Развертывание гибридных облаков

- AWS PrivateLink у Amazon Web Services

- Virtual Network Service Endpoints у Microsoft Azure

- Выводы

Что это такоe

Это сервисы для создания защищенных частных каналов, позволяющие подключить конечные точки к частным и облачным сервисам. VPC предоставляют возможность создавать локальные сети без использования EIP.

СМОТРИТЕ ТАКЖЕ: 1C: Документооборот — обзор функциональных возможностей СЭД

Возможности

Сетевые сервисы VPC отличаются высокой производительностью, быстрым развертыванием и удобством использования, а также гарантируют высокий уровень безопасности.

Высокая производительность

Сервисы способны обрабатывать единовременно до 1 млн. запросов за сек.

Быстрый запуск

Предусмотрена возможность развертывать конечные точки мгновенно.

Удобство применения

Открытие доступа к ресурсам производится посредством частных сетей, без задействования EIP.

Высокая безопасность

Конечные точки VPC обеспечивают доступ к облачным службам VPC без отправки данных на сервер, что сводит к минимуму вероятность потери данных.

ВАМ МОЖЕТ БЫТЬ ИНТЕРЕСНО: MAS Project — качественное управление предприятием

Какие задачи решает

Сервисы VPC предназначены для:

- повышения изоляции и безопасности;

- маршрутизации трафика;

- масштабирования центра обработки данных;

- обеспечения контроля над потоками трафика.

Гибкость в управлении связью VPC

Вы можете определить настраиваемые маршруты и пиринговые соединения VPC для управления связью внутри VPC и между VPC:

- Обозначьте маршруты в пользовательских таблицах маршрутов для определения пункта назначения трафика.

- Создайте пиринговое соединение VPC с использованием частных IP-адресов для маршрутизации трафика между любыми двумя VPC в одном регионе.

Повышение безопасности и изоляции

- Запускайте рабочие нагрузки в VPC, полностью изолированных VXLAN.

- Определите подсети, диапазоны IP-адресов и DHCP для управления доступом.

Выбор правильного типа полосы пропускания

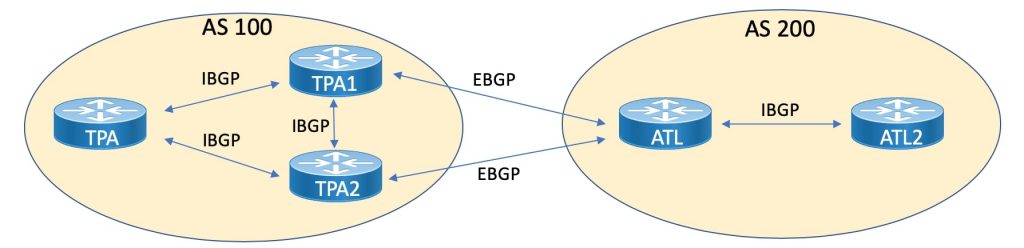

- Динамический BGP

Для нескольких операторов установлено более 21 динамического сеанса BGP. Динамический BGP обеспечивает аварийное переключение в режиме реального времени на основе предустановленных протоколов маршрутизации, обеспечивая высокую стабильность сети и низкую задержку.

- Статический BGP

Статический BGP обеспечивает высокоскоростное подключение и экономичную пропускную способность.

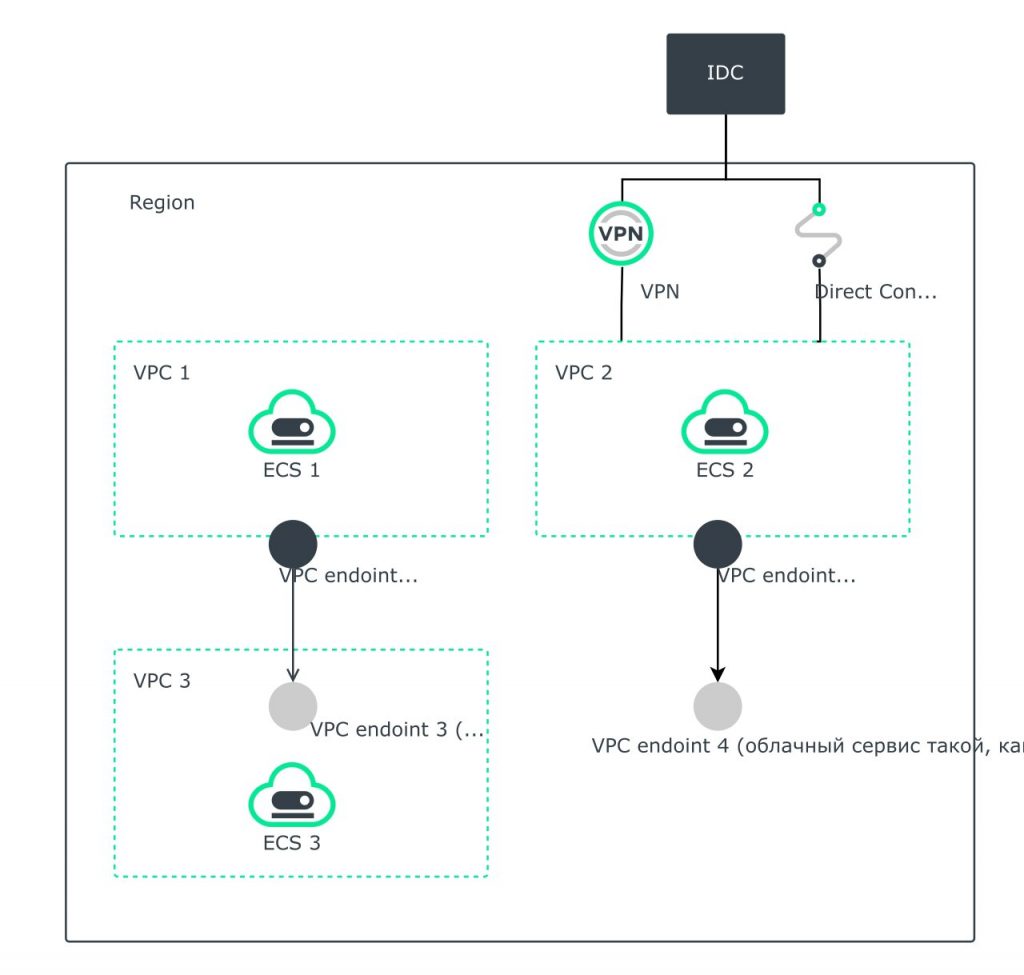

Расширение своего центра обработки данных до облака

Безопасно подключите свой локальный центр обработки данных к VPC через VPN или Direct Connect, чтобы расширить локальную среду до облака.

Определение и контроль потоков трафика

- Группа безопасности

Определите группы безопасности, чтобы строго контролировать доступ к экземплярам, проверяя протоколы (TCP, UDP и ICMP) и порты.

- Сетевой ACL

Определите сетевые ACL для управления входящим и исходящим трафиком связанных подсетей.

ИНТЕРЕСНО: Обзор сервиса для анализа звонков Ringostat

Примеры реализации

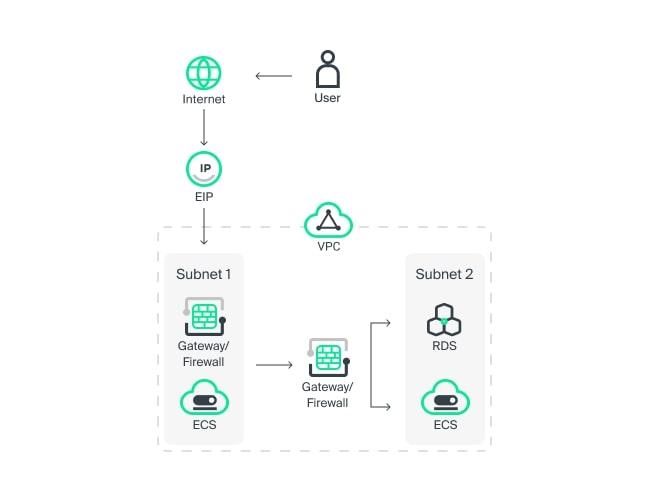

Создание выделенных сетей

Используйте VPC для быстрого создания выделенных сетей, развертывания приложений в определенных вами подсетях и предоставления доступа в интернет через EIP.

Преимущества

- Гибкая конфигурация

Определяйте сети, настраивайте подсети по требованию и назначайте EIP на гибкой основе.

- Контролируемый доступ

Настройте свою выделенную сеть, указав диапазоны IP-адресов, выбрав подсети и назначив EIP.

Размещение безопасных веб-служб

Безопасно размещайте веб-приложения в облаке VPC и контролируйте доступ с помощью создаваемых вами правил группы безопасности.

Преимущества

- Высокий параллелизм

Используйте ELB вместе с VPC, чтобы обеспечить большому числу пользователей одновременный доступ к вашим веб-приложениям без перерывов.

- Автоматическое масштабирование ресурсов

Auto Scaling (AS) автоматически масштабирует ресурсы, обеспечивая доступность услуг в случае скачков трафика.

Развертывание гибридных облаков

С легкостью создавайте гибридное облако, используя Direct Connect или VPN для подключения VPC к локальному центру обработки данных и переноса данных в облако.

Преимущества

- Несколько вариантов подключения

Direct Connect обеспечивает безопасное, выделенное, высокоскоростное сетевое соединение. Виртуальные частные сети предлагают безопасные коммуникационные туннели IPsec и являются экономически эффективными.

- Подключение к облаку и центру обработки данных

Переносите важные данные из локального центра обработки данных в облако и наоборот, чтобы обеспечить доступность приложений и данных в обоих местах.

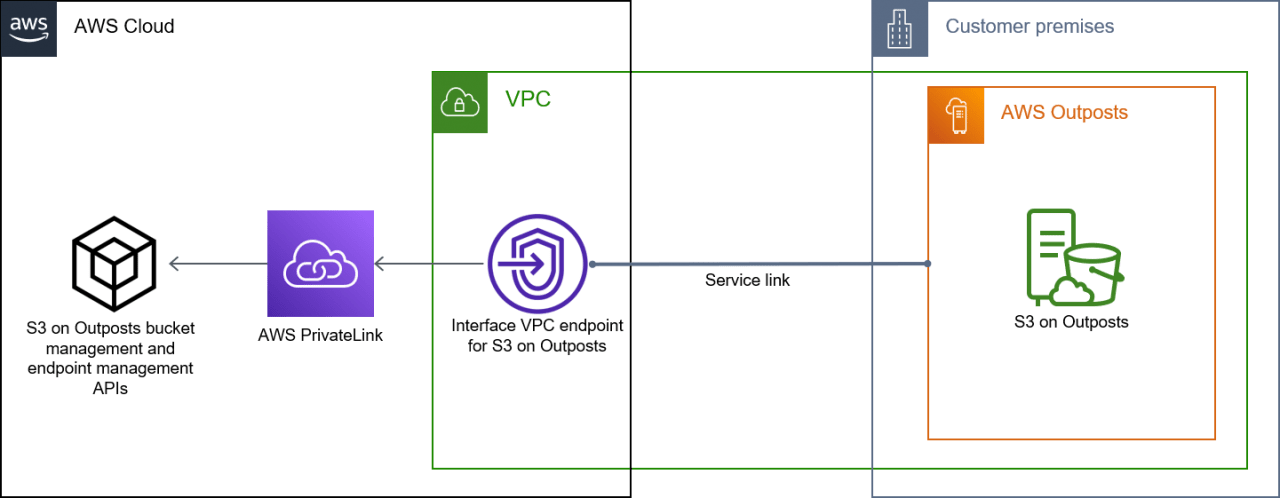

AWS PrivateLink у Amazon Web Services

AWS PrivateLink предназначен для создания соединения между виртуальными частными облаками, внутренними сервисами AWS и локальными сетями. Он предусматривает необязательную отправку данных на общедоступный интернет-ресурс.

Адреса интерфейса VPC на основе PrivateLink обеспечивают подключение к партнерским сервисам AWS и продуктам, предлагаемым AWS Marketplace.

Примеры применения

- Безопасность доступа к сервисам AWS

Позволяет безопасно подключаться к сервисам AWS из VPC из локальной сети и выполнять конфиденциальную передачу данных с поддержкой масштабирования.

- Перенос в гибридное облако

Подключайте безопасно местные данные и приложения к программам SaaS, находившимся в AWS, и воплощайте формат гибридного облака.

- Соответствие нормам

Избегайте утечки в глобальную сеть конфиденциальных данных, таких как клиентские анкеты, что позволит соответствовать требованиям EU/US Privacy Shield, HIPAA, PCI.

- Доставка сервисов SaaS в APN

Партнеры AWS оказывают услуги в частной сети, подключение к которым возможно как из локальной сети, так и из облака.

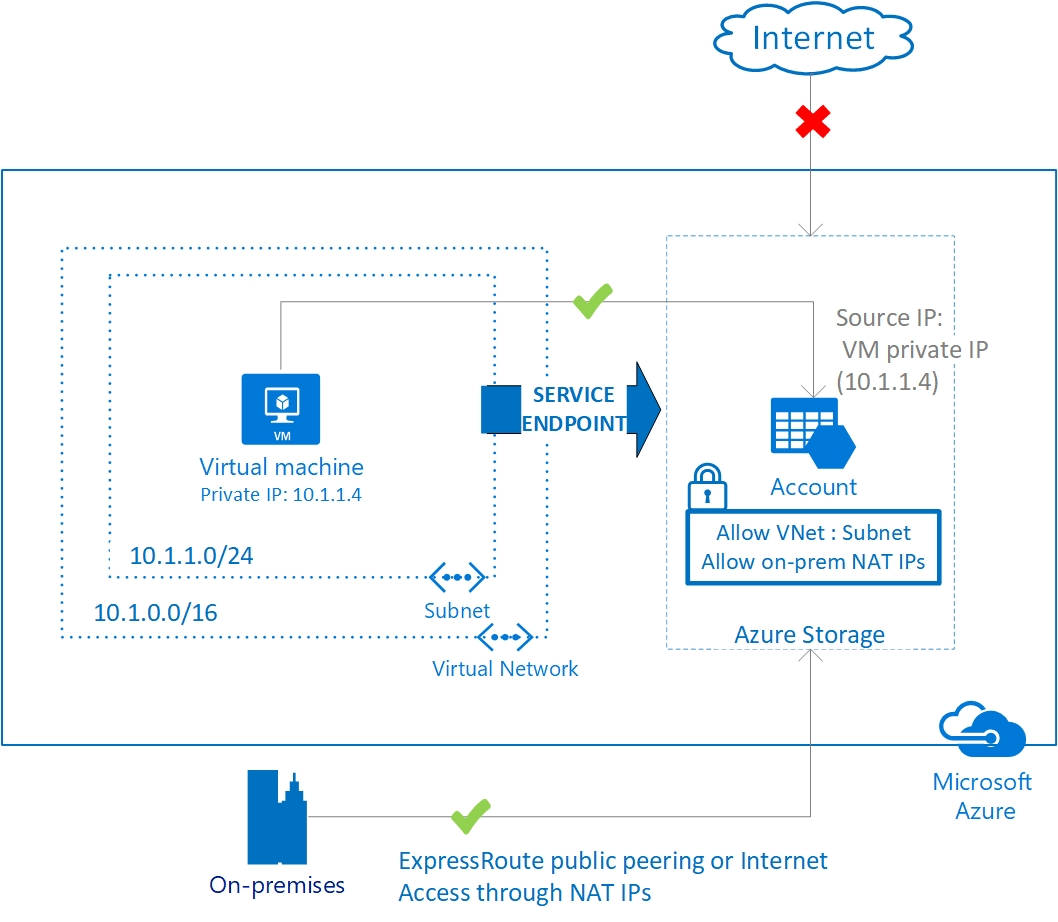

Virtual Network Service Endpoints у Microsoft Azure

Сервис конечных точек службы виртуальной сети предназначен для непосредственного и безопасного подключения к внутренним службам Azure по приоритетному маршруту, через трафиковую сеть Azure. Он защищает самые важные ресурсы службы Azure исключительно в виртуальной сети. При этом частные IP-адреса могут достигать последней точки службы Azurе без запроса общедоступного IP-адреса в виртуальной сети.

Важно! Microsoft рекомендует применение Azure Private Link для частного и безопасного подключения к службам, расположенным на облаке Azure.

Примеры применения

- Виртуальные сети, имеющие подключение к нескольким однотипным виртуальным сетям

Для связи служб Azure с несколькими виртуальными сетями или подсетями необходимо включить конечные сети в каждую из подсетей, а потом поделиться ресурсами основной сети со всеми подключенными к ней подсетями.

- Фильтрация исходящего трафика в службы Azure

Для проверки и фильтрации трафика, отправленного в службу Azure, необходимо включить виртуальное устройство. Далее вы получите возможность применять конечные точки служб подсети, в которой создано виртуальное устройство, и обеспечивать связь ресурсов службы Azure конкретно с этой подсетью. Подобный вариант будет полезен при желании обеспечить фильтрацию виртуального сетевого устройства для ограничения доступа службы Azure к отдельным ресурсам сети.

- Защита содержимого Azure для служб, размещенных в виртуальной сети

Позволяет развертывать разные службы Azure в отдельных подсетях. В частности, вы сможете связывать содержимое с подсетями для управляемых служб, внедрив конечную точку в подсети.

Выводы

В виртуальном облаке VPC содержится настраиваемый пул общих ресурсов, собранных в общедоступной облачной среде. Эти ресурсы обеспечивают определенную степень изоляции между разными компаниями (пользователями), которые ими пользуются.

Сетевые VPC-сервисы обеспечивают изоляцию между одним пользователем виртуального блока и другими пользователями, что, в свою очередь, способствует высокому уровню безопасности и сохранению конфиденциальных данных.